Üksnes korrapärane riskianalüüs annab tervikpildi ärikriitilistest turvanõrkustest

Riskianalüüs peaks vaikimisi kaasnema kõigi äriarendustega ning olema äririskide kaardistamise lahutamatu osa. See ei ole formaalne dokument, vaid juhtkonnale mõeldud tööriist, mis näitab ära IT ja infoturbega seotud kitsaskohad ettevõtte põhitegevustes. Infoturbejuht Janar Randväli annab nõu, kuidas koostada riskianalüüsi nii, et sellest saaks automaatselt IT-alane tööplaan.

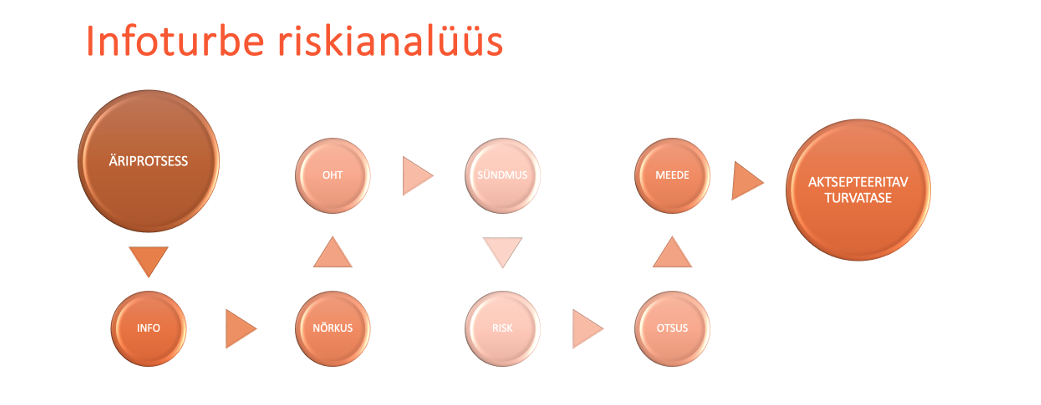

Info omamine on alati kesksel kohal sõltumata ärivaldkonnast. Seetõttu algab riskianalüüsi koostamine sellest, et vaadatakse läbi ettevõtte või asutuse põhitegevused ning hinnatakse, mis infot nende tegemiseks vaja on. Selle alusel joonistuvad välja riskid, mis võivad realiseerudes kogu äritegevuse halvata või seda häirida. Sisuliselt tähendab see kaardistust, millised sündmused toovad kaasa nõrkuse realiseerumise riskina. Näiteks kui andmebaas on kaitstud, ent selles sisalduvat infot saab võrgukettal jagada ilma täiendava autentimiseta, võib turvanõrkusest saada reaalne infoleke.

Prioritiseerimine seab riskid tähtsuse järjekorda

Kuna riskide nimekiri on sageli pikk, tuleb enne maandama asumist need prioritiseerida. Selleks hinnatakse esmalt iga leitud nõrkuse riskitaset, mis on turvasündmuse ilmnemise tõenäosus korrutatuna selle mõjuga ettevõttele. Vabalt võib juhtuda, et väga tõenäoline risk mõjutab äri niivõrd vähe, et ei ületa ettevõtte riskitaluvust, seevastu väiksema tõenäosusega risk lõpetaks realiseerumisel kogu äri ning vajab seetõttu igal juhul tegelemist. Seejärel määratakse iga riski maandamise prioriteet ja hinnatakse ära maandamistegevused, milles sisuliselt joonistub välja infoturbemeetmete elluviimise järjekord.

Ilmselgelt ei suuda kõiki leitud nõrkusi korraga likvideerida ükski ettevõte. Mõne riski puhul tasub pigem lähtuda Tallinna iidsest legendist, et Ülemiste järvele tammi ümber ehitamise asemel on mõistlikum Ülemiste vanakesele juba aastasadu öelda, et linn pole veel valmis, et too oma käsutuses oleva veemassiga linna ära ei uputaks. Iga leitud riski puhul tehakse läbi alltoodud joonisel olev teekond, kusjuures aluseks võetakse jääkrisk ja hinnatakse riskitase juba rakendatud meetmete korral, mitte aga hüpoteetilist olukorda, kui pole rakendatud ühtki infoturbemeedet. Sellisel viisil lähenedes saab ka hinnangu juba rakendatud meetmete tõhususele ning kaardistuse, millised äriprotsessid vajavad rohkem kaitset. Samuti tekib konkreetne tegevuskava.

Riskide maandamine ja turvanõrkuste kõrvaldamine ei tähenda alati uute IT-seadmete ostmist, vananenud tarkvara väljavahetamist või turvaseadete karmistamist, sest näiteks arvepettusi ei ole võimalik ainult tehnoloogiaga maandada, kui ettevõttes on äriprotsessid läbi mõtlemata ning töötajate turvateadlikkus madal. Seetõttu peab riskianalüüs hõlmama ettevõtte põhiprotsesside detailset analüüsi koos nõrkuste tuvastamistega inimeste tegevuses, protsessides ja tehnoloogias, mille alusel selgub nende muutmise vajadus. Arvepettuste vältimiseks on mõistlik nõuda ostuarve kinnitamist kauba või teenuse tellinud töötajalt ja seejärel valdkonnajuhilt ning alles siis saata see maksmisse. Kui riskide maandamiseks sõlmitakse uued kokkulepped osakondade vahel mõne toimingu turvalisuse tõstmiseks, tuleb hinnata inimeste oskusi ja harjumusi ehk kas uuendatud protsesse ka reaalselt järgitakse. See eeldab omakorda inimeste koolitamist nii konkreetsete toimingute kui küberhügieeni alal üldiselt, et igaüks mõistaks oma rolli infoturbe tagamisel.

Riskianalüüs loob IT-osakonnale sisuliselt tööplaani, et taristu oleks uuendatud ja haavatavused parandatud. Ärijuhtidele annab see sisendi tööprotsesside parandamiseks ning vajadusel kontrollmehhanismide lisamiseks näiteks arvete tasumisele vms. Ettevõtte tervikuna saab aga sisendi töötajate oskuste arendamiseks, et inimesed oleksid teadlikud tööprotsessidest ning tunneksid ära kõrvalekalded, mis võivad viidata küberrünnetele või -ohtudele.

Aluseks tasub võtta rahvusvahelises ISO27001:2022 ja ISO27005:2024 standardites või Eesti infoturbestandardis E-ITS kirjeldatud riskide hindamise metoodika isegi siis, kui ettevõttel pole praegu kohustust neid järgida. Esiteks pole mõtet ise jalgratast leiutada, kui asjatundjad on kõik põhjalikult läbi mõelnud ning teiseks on siis juba suur osa tööst tehtud juhuks, kui tulevikus peaks tekkima vajadus näiteks infoturbe ISO sertifikaati taotleda. Riskianalüüsi tegemine eeldab valdkonnajuhtide ja võtmeisikute intervjueerimist, sest infoturbespetsialist ei saa end kõigi üksikasjadega sisekaemuse teel põhjalikult kurssi viia. Kui võtmeisikud hindavad mõne riski taset väga erinevalt, võetakse üldjuhul arvesse pessimistlikum hinnang või kõrgeim kolmandik/neljandik, et välistada anomaaliad hinnangutes.

Kui sageli tuleb riskianalüüsi uuendada? Hea tavana vaadatakse riskide tabel üle kord aastas, kas hinnangud teadaolevatele nõrkustele on adekvaatsed ning lisandunud uued riskid kajastatud. Kindlasti tuleks riskianalüüsi uuendada iga kord enne uue IT-lahenduse, tööprotsessi või tarkvara kasutuselevõttu ning pärast iga olulise mõjuga turvaintsidenti, kui suurem tulekahju on kustutatud. Turvaintsidendi korral tuleb kontrollida, kas seda oli käsitletud riskianalüüsis ja kui oli, siis on ilmne, et rakendatud meetmed ei olnud piisavad juhtunu ärahoidmiseks. Seejärel tuleb planeerida uued meetmed tehnoloogia, äriprotsesside või töötajate lõikes, et vältida taoliste juhtumite kordumist.

Ise riskide hindamine vs sisseostmine

Kuigi riskianalüüsi tegemine on jõukohane iga ettevõtte IT-tiimile ja tippjuhtidele, tasub kaaluda selle teenusena sisseostmist. Esiteks saab nii neutraalse kõrvalpilgu IT-riskidele, sest nii mõnelgi juhul võib väga ilmne nõrkus jääda kahe silma vahele, kuna “oleme ju eluaeg nii toimetanud ning midagi pole juhtunud”. Ise riskianalüüsi tehes võib olla ka see oht, et mõni olulise mõjuga, ent keerukalt maandatav risk lükatakse n-ö vaiba alla seetõttu, et suure tõenäosusega peaks hindaja hakkama ise sellega tegelema. Seetõttu on mõistlik hoida auditeerija ning kitsaskohtade kõrvaldaja rollid lahus ning tuua sisse väline partner, kes ei vastuta meetmete elluviimise eest.

IT-partneril on enamasti suurem kogemus riskianalüüside tegemisel sarnastes ärivaldkondades, tänu millele avastatakse rohkem olulise mõjuga riske ning järgitakse automaatselt E-ITSi või ISO standardite riskihaldusmetoodikat, ilma et sisemine IT-tiim peaks ise kulutama aega enda sellega kurssi viimiseks. Samuti võimaldab sisseost hoida kokku tööaega, kuid siiski tuleb arvestada intervjuude andmisele, rakendatud meetmete ja olemasoleva dokumentatsiooni tutvustamisele ja muude sisendite andmisele kuluva ajaga, sest väline partner ei saa riske hinnata üksnes oma tarkusest. Viimasena: kui ühe või teise riski ilmemise tõenäosuse ja mõju kohta on ettevõttes väga erinevad hinnangud, tasub usaldada välise partneri neutraalset arvamust.

Vajad nõu pidada IT-riskide kaardistamise ja nende maandamise alal? Võta ühendust: