Küberpöörde teekaardid osutavad murekohtadele ettevõtete infoturbes

Alates mullu kevadest jagasid Riigi Infosüsteemi Amet (RIA) ja EAS/Kredex küberpöörde toetust ettevõtete infoturbetaseme kaardistamiseks ja tõstmiseks. Datafox oli üks riigi akrediteeritud partneritest küberpöörde teekaartide koostamisel. Mis sellest tööst välja joonistus, kirjutavad teenuste juht Kristjan Ok ja infoturbejuht Janar Randväli.

Kujunes välja nii, et me ei teinud küberpöörde teekaarte oma klientidele, vaid mõne teise IT-pakkuja teenuse kasutajatele, meie klientide küberturbe olukorda kaardistas omakorda mõni meie konkurent. Nii said ettevõtted oma küberturvalisusele ja kaudselt ka IT-partneri tööle sõltumatu teisese arvamuse (second opinion). Teekaardid olid professionaalselt koostatud ilma soovita konkureerivalt IT-ettevõttelt n-ö vaip jalge alt ära tõmmata, õigustatud kriitika korral tehti seda konstruktiivselt.

Küberpöörde teekaartide metoodika

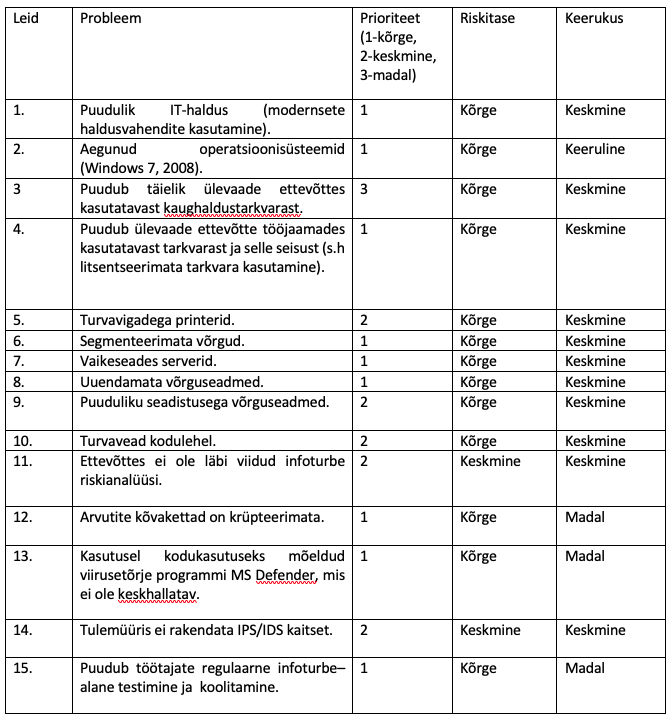

Küberpöörde teekaartide koostamismetoodika pani eelnevalt paika RIA, kes nägi ette IT-protseduuride ja kasutajate teadlikkuse hindamist, arvutitöökohtade, kaugligipääsude, vällisperimeetri, tulemüüride, serverite, pilveteenuste ja muu tehnoloogia (näiteks läbipääsusüsteemide, videovalve, hooneautomaatika, seadmeruumide füüsiline turve) kaardistamist ning infoturbe üldise olukorra, juhtimise, riskianalüüsi ja taasteplaanide ülevaatust. Vaadeldi ka veebilehtede turvalisust ning seda, kui palju võib leida avalikust internetist konkreetse ettevõtte kohta küberrünnete jaoks vajalikku infot ja turvanõrkusi. Leiud väljendusid sellise koondtabelina:

Tõsised puudujäägid 80-90% ettevõtetes

Meie koostatud küberpöörde teekaartidest joonistus selgelt välja, et 80-90% ettevõtetest ei ole teadlikult ja süsteemselt läbi mõelnud oma küberturvalisust ning infoturbe juhtimist. Umbes kolmandik on tööst lähtuvad vajadused kirja pannud ja formuleerinud need infoturbe juhisteks, aga enamasti pole kokku lepitud, kuidas IT-vahendeid kasutatakse ja millised on riskid ehk siis tehtud vana head riskianalüüsi. Isegi kui teatud küberturbedetailide peale on ettevõttes mõeldud, ei asenda see süsteemset riskianalüüsi, mis on vajalik töövahend nii IT-juhile kui ka kogu ettevõtte juhtkonnale kasvõi investeeringute ja IT-kulude eelarvestamisel. Seejuures on riskianalüüsi tegemine jõukohane igale sisemisele IT-tiimile, kuigi seda saab ka teenusena sisse osta. IT-partnerilt tellimise peamine põhjus pole enamasti oskuste puudus, vaid just see, et soovitakse laiemat neutraalset kõrvalpilku nii IT-riskidele, kulude kokkuhoiu kohtadele kui ka efektiivsuse tõstmise võimalustele.

Meie kogemus näitab, et kui infoturbega ei tegeleta ettevõtte juhtimistasandil, hakkavad asjad logisema ka allpool tehnilisel tasemel. Sellisel juhul sõltub IT-partnerist, kui palju turvateadlikkust ettevõttesse jõuab – teenusepakkuja ei tohi karta ebapopulaarse jutu rääkimist, kui mingid investeeringud vajavad ilmselgelt tegemist või tööprotsessid ümberkorraldamist.

Kui juhtkond on küberteemasse kaasatud, siis väljatöötatud infoturbemeetmeid ka rakendatakse. IT-partner võib ju teha ägeda infoturbereeglistiku, aga kui seda ei järgita ning töötajate turvateadlikkus on alla igasugust taset, pole sellest dokumendist IT-riskide maandamisel palju kasu, sest kõige suurem oht infoturbes on alati inimese nõrkuste ja hooletuse ärakasutamine. Küberturvalisus on aga töö tellija materjalist, kuna turvalisus ei teki iseenesest, vaid ka klient peab olema valmis teemasse panustama ja ka oma inimesi koolitama. IT-partner saab küll luua head tehnoloogilised lahendused ja turvalised tööprotsessid, ent ainult klient ise teab, mis on tema ettevõttes need kriitilised kohad, mis on loovad kõige enam väärtust ning mida peaks seetõttu eriti suure hoolega ohtude eest kaitsma.

Vananenud IT-taristu ja keskse halduse puudumine

Teekaartide koostamine näitas, et vananenud IT-taristus (serverid, võrguseadmed, arvutitöökohad jne) ei nähta küberohtu. Kui vana operatsioonisüsteemi tõttu pole tarkvara võimalik paigata, siis lisandub pidevalt IT-haavatusi, mis varem või hiljem realiseeruvad rünnetena. Oleme näinud väga lihtsaid küberründeid, kus vaikeseadete muutmata jätmine ja kasutajate teadmatus on segunenud “letaalseks kokteiliks”. Näiteks juba aastaid on levinud organisatsiooni võrkudes vaikimisi avatud kaughalduse portide (RDP) kurjasti ärakasutamine pahalaste poolt. Kui organisatsioon lubab endale välisvõrgust kontrollimata ligipääsu, ongi kurikaelale uks ettevõtte IT-süsteemidesse avatud. Taolise ründe ärahoidmine ei eelda enamasti olulisi lisainvesteeringuid, vaid piisab võrguseadmete tehaseseadistuste muutmisest. Kindlasti tasub tehnoloogia ümberseadistamist kombineerida töötajate harimisega küberohtude alal.

Veel torkas teekaartide koostamisel silma käsitsi tehtava IT-halduse suur osakaal. Keskne IT-haldusvahend pole mingi moeröögatus, vaid ainus võimalus haldussuutlikkuse tänapäevasel tasemel hoidmiseks. Ilma keskse halduseta puudub IT-tiimil ülevaade serverites, võrkudes ja tööjaamades toimuvast, mis taaskord väljendub turvanõrkusi täis IT-taristus. Tehisaru võidukäigu ajal on ainuõige soetada AI-toega pahavarakaitse ja tark tulemüür, tänu millele jäävad paljud küberründed vaid turvasündmuseks – keskselt hallatud süsteem avastab rünnakukatse juba eos, eraldab võrgust nakatatud arvuti, puhastab seadme pahavarast nig raporteerib IT-tiimile pahalase kordasaadetust. Isegi kui arvutites on automaatselt uuendatav viirusetõrje, on selle loodav turvatunne ilma keskse halduseta petlik, sest kasutajad panevad hoiatusaknad süvenemata kinni ja IT-tiimini ei jõua info kahtlust äratavast mustrist, kui neid teateid saab mitu kasutajat korraga.

Nutiseadmete keskne kaitse ja võrkude segmenteerimine

Kasvavaks ohuks on krüpteerimata kõvaketaste kasutamine sülearvutites, mille kadumise või varastamise korral on kogu selles sisalduv info maailmale valla. Keskse halduse osas ei tohi piirduda ainult arvutite, sest järjest enam kasutatakse andmebaase, siseveebi, e-posti ja teisi tööks vajalikke rakendusi mobiilsete seadmetega. Isikliku nutiseadmega ettevõtte andmetele ligipääsemiseks tuleks eelduseks seada seadistuste ja viirusetõrje uuendatuse kontrolli ning keskselt hallatava pahavarakaitse olemasolu. Samuti tuleb arvestada seda, et kui arvutimaailmas domineerivad Windows, Apple ja Linux, siis nutitelefonide maailm on palju kirjum ning eri seadmetootjate enda tarbeks kohandatud operatsioonisüsteemid sageli üsna suletud.

Võrkude osas on võtmeküsimuseks nende turvalised seadistused ning eri tüüpi seadmete (arvutitöökohad, printerid, serverid, süsteemide administeerimine, tootmisseadmed jt) hoidmine küberriskide maandamiseks erinevates võrgusegmentides või virtuaalvõrkudes. Ainult pilveteenuse kasutamine omaenda sisevõrku omamata on küll võimalik, ent siis peab pilvekeskkond olema ülihästi turvatud, kuna ainsaks turvaperimeetriks saab kasutaja lõppseade ja tema digiidentiteet. Täna võiks pigem soovitada hübriidahendust, kus pilveteenuseid tarbitakse enamasti ettevõtte kontrolli all olevast kontorivõrgust ning osad teenused (näiteks printimine ja skännimine) on lahendatud selle baasil. Kuna järjest enam kasutatakse Microsoft 365 keskkonda, siis tuleb pöörata tähepanu ka sel platvormil asuva info kaitsmisele, milleks Microsoftil endal on hea töövahend Secure Score.

Kuigi küberpöörde toetuse taotlusvoor on selleks aastaks läbi, on meie jaoks klientidele teekaartide koostamine, infoturbemeetmete väljatöötamine ning nende elluviimine igapäevane töö. Kui tahad teada, kus Sa oma praeguse turvatasemega kübermaailmas paikned, võta palun ühendust oma teenusehalduriga või kirjuta [email protected].